| English version | Распечатать |

|

*** *** |

***

Со второй половины сентября 2009 г. активизировался ещё один троян – sms-вымогатель, требующий отправить sms с текстом 7728 на номер 4125 (при этом клятвенно заверяется, что «точная стоимость» sms для России составляет 150 рублей без НДС). Вирус распространяется от имени компании AdRiver – так называемой системы управления интернет-рекламой (кстати, AdRiver именут себя «Компанией профессионалов»: «Мы создали и развиваем самую современную технологию, способную серьёзно конкурировать на мировом рынке»).

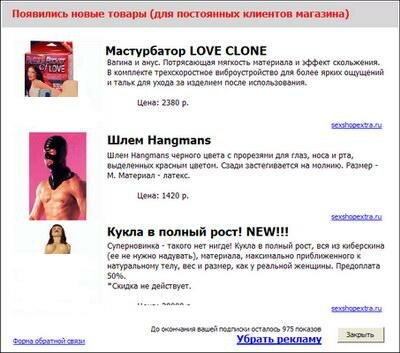

Распространением вируса занимаются варезные, халявные и порноресурсы (самые активные из них – sexshopextra.ru и www.sms-referati.ru).

Зачастую заражение происходит при посещении ресурсов, вполне безобидных с виду.

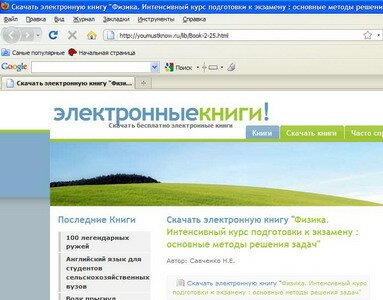

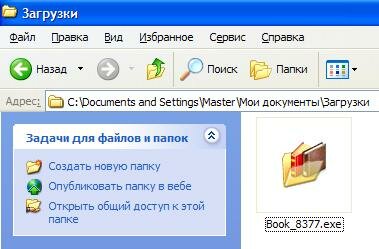

Например, на поисковый запрос «Подготовка к экзамену по физике» Google – в числе прочего – выдал веб-страницу Скачать электронную книгу "Физика. Интенсивный курс подготовки к экзамену: основные методы решения задач". При попытке скачать эту книгу по прямой ссылке с указанной веб-страницы скачивается файл Book_8377.exe (2,7МБ):

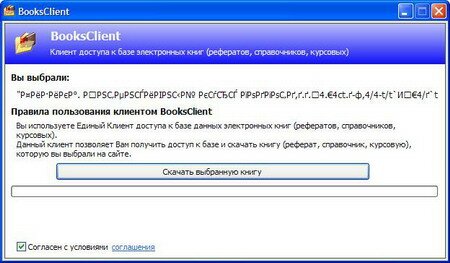

При запуске файла появляется окно BooksClient с сообщением, что данный клиент позволяет вам получить доступ к базе и скачать книгу (реферат, справочник, курсовую), которую вы выбрали на сайте:

При нажатии на кнопку Скачать выбранную книгу начинается установка вредоносной программы на ПК пользователя, при этом появляется сообщение Соединение с сервером… Идет скачивание книги…

Всё – вирус – с вашей помощью! – успешно установлен в систему. Теперь начнётся!..

***

Симптомы заражения

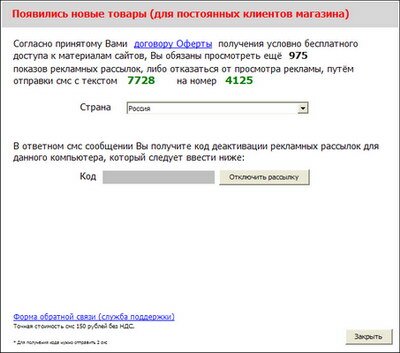

На заражённом ПК через определённые промежутки времени появляется – поверх всех открытых окон – непотопляемое окно с заголовком «Появились новые товары (для постоянных клиентов магазина)», в котором рекламируются товары порноиндустрии. Окно нельзя ни закрыть, ни переместить, оно закрывается само через 60 секунд. Через некоторое время порнобаннер появляется снова…

При нажатии на кнопку Закрыть (или при нажатии на ссылку Убрать рекламу) появляется окно с сообщением, что вы «обязаны просмотреть еще … показов рекламных рассылок, либо отказаться от просмотра рекламы, путём отправки смс с текстом 7728 на номер 4125»:

При попытке закрыть окно порнобаннера через Диспетчер задач перезагружается Проводник Windows. Но через некоторое время баннер опять появляется.

***

Деструктивные действия вируса:

– после внедрения в систему в папке

\Documents and Settings\Имя_пользователя\Application Data\ вирус создает папки CMedia и FieryAds, а также файл fieryads.dat (представляет собой текстовый файл, в котором фиксируется дата и время внедрения вируса в систему, дата и время начала показа порнобаннера, а также ip-адрес ПК пользователя);

– содержимое папки CMedia:

• папка Feed, в которой хранится 16 порнорисунков размером 140x140 пикселей (0.jpg – 15.jpg) и файл feed.xml (180КБ);

• файл CMedia.dat (1,44КБ); представляет собой текстовый файл. В нем фиксируется дата и время внедрения вируса в систему, дата и время начала показа порнобаннера, а также указана стоимость sms для различных стран (включая Россию, Украину, Казахстан, Киргизию, Таджикистан, Латвию, Литву, Грузию, Германию);

• файл CMedia.dll (CMedia Agent; 733КБ);

• файл g.fla (0 байт);

• файл Uninstall.exe (786КБ);

– содержимое папки FieryAds:

• файл FieryAds.dll (652КБ);

• файл FieryAdsUninstall.exe (576КБ);

– файлы CMedia.dll и g.fla, используя содержимое папки Feed (файлы 0.jpg – 15.jpg), генерируют вывод на экран окна порнобаннера через определённые промежутки времени. Этот баннер – своей раздражающей назойливостью – провоцирует пользователя отправить sms на указанный номер;

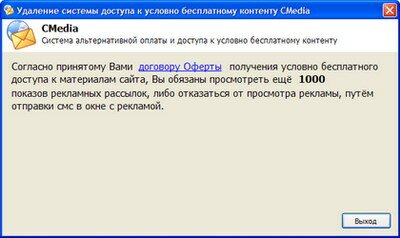

– если вы попытаетесь удалить программу посредством файла Uninstall.exe, то откроется окно с сообщением, что вы обязаны просмотреть ещё 1000 показов этой рекламы:

***

Что представляет собой вирус порнобаннера

Исполняемые (Portable Executable) файлы вируса – CMedia.dll (750 592 байт) и FieryAds.dll (667 648 байт) упакованы Aspack'ом.

Вирусы выпущены под «копирайтом»: CMedia – AdRiver и CMedia, FieryAds – FieryAds.

Вирус предназначен для 32-битной платформы ОС Windows с процессором x86.

Родина вируса – Россия.

***

Маскировка вируса в системе

Для сокрытия своего присутствия в системе и для затруднения удаления вирус:

– внедряет файлы CMedia.dll и g.fla в системный процесс Explorer. Поэтому в Диспетчере задач эти файлы не видны;

– не регистрируется в разделах […\Run] Реестра Windows.

***

Как ликвидировать порнобаннер вручную и устранить последствия вирусной атаки

1. Отключитесь от Интернета и от локальной сети;

– закройте все открытые веб-страницы;

– очистите кэш временных файлов Интернета, сохраненных веб-браузером;

– удалите cookies.

2. Поскольку у папки \Documents and Settings\Имя_пользователя\Application Data\ установлены атрибуты Скрытый, Системный, Только для чтения, чтобы найти и уничтожить вирусы:

– откройте Мой компьютер, выберите меню Сервис –> Свойства папки… (или нажмите Пуск –> Настройка –> Панель управления –> Свойства папки);

– в открывшемся диалоговом окне Свойства папки откройте вкладку Вид;

– в разделе Дополнительные параметры установите флажок Отображать содержимое системных папок, снимите флажок Скрывать защищенные системные файлы, установите переключатель Показывать скрытые файлы и папки –> OK.

3. Выгрузите порнобаннер из памяти с помощью утилиты Process Explorer или дождитесь, когда его окно закроется само;

– найдите папку \Documents and Settings\Имя_пользователя\Application Data\CMedia;

– удалите её со всем содержимым (возможно, что файлы CMedia.dll и g.fla просто так – без перезагрузки – вам не удастся удалить; чтобы удалить их без перезагрузки, потребуется помощь Process Explorer);

– найдите папку \Documents and Settings\Имя_пользователя\Application Data\FieryAds;

– удалите её вместе с содержимым (файлами FieryAds.dll и FieryAdsUninstall.exe);

– в папке \Documents and Settings\Имя_пользователя\Application Data удалите файл fieryads.dat.

4. Нажмите Пуск –> Выполнить… –> в поле Открыть введите regedit –> OK;

– в открывшемся окне Редактора реестра найдите раздел [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\

CurrentVersion\Explorer\ShellIconOverlayIdentifiers\CMedia], имеющий строковый (REG_SZ) параметр по умолчанию со значением {6B830884-20E3-4AB6-B672-2629F0F72071}, удалите этот раздел;

– в разделе [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Shell Extensions\Approved] удалите строковый (REG_SZ) параметр {6B830884-20E3-4AB6-B672-2629F0F72071} со значением CMedia;

– удалите раздел [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\CMedia] со строковыми (REG_SZ) параметрами DisplayName (со значением Доступ к условно бесплатному контенту CMedia) и UninstallString (со значением C:\Documents and Settings\Имя_пользователя\Application Data\CMedia\Uninstall.exe);

– удалите раздел [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\FieryAds] со строковыми (REG_SZ) параметрами DisplayName (со значением Бесплатный контент FieryAds) и UninstallString (со значением C:\Documents and Settings\Имя_пользователя\Application Data\FieryAds\FieryAdsUninstall.exe);

– в разделе [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects] удалите строковый параметр Доступ к платному контенту FieryAds v2.0.2 со значением C:\DOCUME~1\Имя_пользователя\APPLIC~1\FieryAds\FieryAds.dll;

– в разделе [HKEY_CLASSES_ROOT\CLSID\{6B830884-20E3-4AB6-B672-2629F0F72071}\InprocServer32] удалите строковый (REG_SZ) параметр по умолчанию со значением \Documents and Settings\Имя_пользователя\Application Data\CMedia\CMedia.dll;

– в разделе [HKEY_CLASSES_ROOT\CLSID\{6B830884-20E3-4AB6-B672-2629F0F72071}\ProgID] удалите строковый (REG_SZ) параметр по умолчанию со значением CMedia;

– в разделе [HKEY_CLASSES_ROOT\CLSID\{6B830884-20E3-4AB6-B672-2629F0F72071}\VersionIndependentProgID] удалите строковый (REG_SZ) параметр по умолчанию со значением CMedia;

– закройте Редактор реестра.

5. Перерегистрируйте (с помощью Сервера регистрации regsvr32.exe) Общую библиотеку оболочки Windows shell32.dll:

– нажмите Пуск –> Выполнить… –> в поле Открыть введите regsvr32 /i shell32.dll –> OK;

– появится окно RegSvr32 с сообщением «DllRegisterServer and DllInstall в shell32.dll завершено успешно», нажмите OK.

6. Установите (или обновите) антивирус. С пристрастием проверьте систему на отсутствие/наличие вирусов.

***

Наглость создателей нового sms-вымогателя переходит все границы: они защищают свое «творение» "Лицензионным соглашением на использование программы «CMedia»" …

Примечания

1. Не следует посылать sms по указанному номеру, – ответа вы, скорее всего, не получите, просто подарите деньги вымогателям, создавшим порнобаннер.

2. Порнобаннер самостоятельно не устанавливается, – для его установки пользователю нужно кликнуть по ссылкам, предлагающим скачать или «халяву» (например, реферат или музыку), или порно, и санкционировать установку…

3. Антивирус и брандмауэр зачастую в таких случаях помочь не могут, здесь одна надежда – на здравый рассудок пользователя (не ищи халявы – ее нет, не кликай по сомнительным и неизвестным ссылкам, и т.д.)!

4. Вопреки заверениям разработчиков антивирусов, ни один антивирус не устранит последствия вирусной атаки, – это нужно сделать вручную!

5. В ОС Windows Vista+ вирус устанавливается в папку \Users\Имя_пользователя\AppData\Roaming\…

6. Внимание! Будьте осторожны при манипуляциях с Реестром! Некорректное использование Редактора реестра может привести к возникновению серьёзных неполадок, вплоть до переустановки операционной системы!

7. Помните, что предупредить легче, чем лечить! Пользуйтесь брандмауэрами и надёжными антивирусными программами с регулярно (не менее одного раза в неделю!) обновляемыми базами.

8. Если вы не можете запустить Диспетчер задач, см. Что делать, если появляется сообщение «Диспетчер задач отключен администратором»?

9. Если пункт меню Свойства папки недоступен, см. Что делать, если недоступен пункт меню «Свойства папки»?

10. Если вы не можете запустить Редактор реестра Windows, см. Что делать, если появляется сообщение «Редактирование реестра запрещено администратором системы»?

11. Если вы не можете открыть флешку, см. Что делать, если после лечения от вирусов не открывается флешка?

12. Не полагайтесь на антивирусный монитор: всегда перед копированием и открытием проверяйте антивирусным сканером все исполняемые файлы и документы (особенно файлы на дискетах, флешках, компакт-дисках, полученные по Интернету).

13. См. Как устранить последствия вирусной атаки?.

14. См. Windows: как отобразить скрытые файлы и папки?.

15. См. Как избавиться от порно-информера?.

16. Вот ещё один пример заражения.

На странице Скачать электронную книгу "Задачи по физике. Подготовка к ЕГЭ и олимпиадам" – при попытке скачать указанную книгу по ссылке – скачивается файл Book_7982.exe (2,7МБ). Попутно в отдельных окнах открываются страницы every0day.net, allfree4you.net, www.nupornov1deo.com, yastreb.biz/click/body.php.

17. Старайтесь не посещать сомнительные ресурсы, типа sexshopextra.ru, youmustknow.ru, sms-referati.ru, vognutyi.ru…

Валерий Сидоров

***

• Дело о…

• Apple = iСтив + iPod + iPhone + iPad + iTunes + iMac + …

• Apps for iPad, iPhone, iPod touch…