|

|

·ВКонтакте

·SAPE.RU – покупка и продажа ссылок

·Аксессуары для сотовых телефонов |

|

|

|

|

| Твиты пользователя @oldnetler |

|

|

|

English version |

Распечатать |

***

С начала декабря 2010 г. автор статьи на многих флешках и ПК обнаруживает новый вирус – kratakje (tospoj.exe, yeawl.exe).

Исследование показало, что вирус является сетевым червем, предназначенным для 32-битной платформы ОС Windows с процессором x86. Осуществляет импорт системных библиотек: kernel32.dll (VirtualAlloc, SetLastError, VirtualFree, GetCurrentProcess, Sleep, ExitProcess), winmm.dll (timeSetEvent), comctl32.dll (InitCommonControls).

«Визитная» карточка вируса:

Version language: Английский (США)

CompanyName: sfurhnkbv

FileDescription: veimrex

FileVersion: 4.1.0.6800

InternalName: lfuyvemhhjlkclkgvhnd

LegalCopyright: btvvsqwto

OriginalFilename: aqgfcgtmmbuk

ProductName: mdrjpbxpdwuspryoynqw

ProductVersion: 4.1.0.6800

Исполняемый (Portable Executable) файл вируса содержит так называемый манифест:

<?xml version="1.0" encoding="UTF-8" standalone="yes"?>

<assembly xmlns="urn:schemas-microsoft-com:asm.v1" manifestVersion="1.0">

<assemblyIdentity

name="fnoioxn"

processorArchitecture="x86"

version="5.1.0.0"

type="win32"/>

<description>sclglv</description>

<dependency>

<dependentAssembly>

<assemblyIdentity

type="win32"

name="Microsoft.Windows.Common-Controls"

version="6.0.0.0"

processorArchitecture="x86"

publicKeyToken="6595b64144ccf1df"

language="*"

/>

</dependentAssembly>

</dependency>

</assembly>

Вирус – резидентный, на зараженном ПК он грузится вместе с операционной системой и постоянно присутствует в оперативной памяти (даже в Безопасном режиме).

Распространяется червь посредством Глобальной, локальных и P2P-сетей, а также с помощью съемных носителей.

На момент написания статьи ни один антивирус не детектировал зловреда.

***

Деструктивные действия вируса

При заражении системы посредством съемных носителей, в корневой директории флешки создается папка kratakje (имеет атрибуты Скрытый, Системный, Только чтение), содержащая исполняемый файл вируса tospoj.exe (115712 байт; имеет атрибуты Скрытый, Системный, Только чтение);

– в корневом каталоге съемного носителя расположен файл autorun.inf (441 байт), обеспечивающий автозапуск файла tospoj.exe;

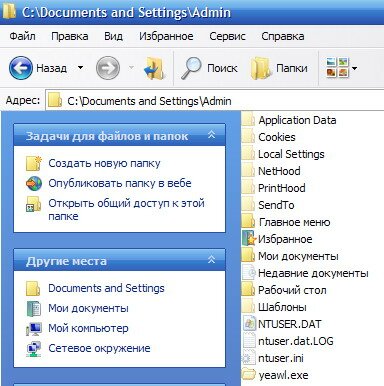

– на заражаемом ПК, в каталоге \Documents and Settings\Имя_пользователя\ (Windows XP) – или в каталоге \Users\Имя_пользователя\ (Windows Vista и Windows 7), – вирус создает – под именем yeawl.exe (115712 байт; имеет атрибуты Скрытый, Системный, Только чтение) – свою копию;

– для маскировки (ведь расширения файлов по умолчанию не отображаются!) файлы tospoj.exe и yeawl.exe имеют стандартный значок, который обычно применяется для папок (то есть визуально исполняемый файл вируса отображается, как обычная папка. В этом заключена еще одна ловушка: если пользователь попытается открыть – «А что это за папка?» – такую псевдо-папку, то – не ведая того! – запустит исполняемый файл вируса!..;

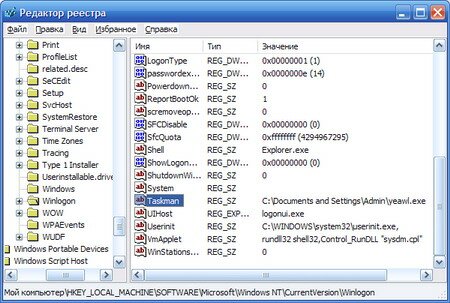

– в разделе Реестра

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon] вирус создает строковый (REG_SZ) параметр Taskman со значением \Users\Имя_пользователя\yeawl.exe (Windows Vista и Windows 7) или \Documents and Settings\Имя_пользователя\yeawl.exe (Windows XP);

– при запуске операционной системы вирус внедряет свой исполняемый код в адресное пространство процесса explorer.exe (Проводник Windows);

– после перезапуска Проводника вирус запускается заново;

– …

***

Как ликвидировать вирус и устранить последствия вирусной атаки

Отключитесь от Интернета и от локальной сети;

– с помощью Диспетчера задач (или альтернативного менеджера процессов, например, Process Explorer) выгрузите explorer.exe;

– не перезапуская Проводник Windows, в каталоге

\Documents and Settings\Имя_пользователя\ (Windows XP) – или в каталоге \Users\Имя_пользователя\ (Windows Vista и Windows 7), удалите исполняемый файл вируса yeawl.exe, – для этого или воспользуйтесь альтернативным файловым менеджером (например, Total Commander), или в Диспетчере задач выберите меню Файл –> Новая задача (Выполнить…) –> Обзор…;

– запустите Редактор реестра Windows:

• Windows XP: нажмите Пуск –> Выполнить… –> regedit –> OK;

• Windows Vista: нажмите Пуск, в текстовое поле Начать поиск (в Windows 7 – Найти программы и файлы) введите regedit;

– в появившемся перечне нажмите правой кнопкой мыши regedit.exe;

– из контекстного меню выберите Запуск от имени администратора;

– введите пароль, если появится соответствующий запрос;

– в открывшемся окне Редактор реестра откройте раздел

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon];

– удалите строковый (REG_SZ) параметр Taskman со значением \Users\Имя_пользователя\yeawl.exe (Windows Vista и Windows 7) или \Documents and Settings\Имя_пользователя\yeawl.exe (Windows XP);

– закройте Редактор реестра;

– с помощью Диспетчера задач (или альтернативного менеджера процессов, например, Process Explorer) запустите explorer.exe;

– для предотвращения повторного самозаражения системы отключите восстановление системы (или вручную очистите папку System Volume Information);

– при необходимости, с помощью соответствующего reg-файла (Windows XP, Windows Vista, Windows 7) восстановите загрузку в Безопасном режиме;

– нажмите Пуск –> Выполнить… –> в поле Открыть введите regsvr32 /i shell32.dll –> OK;

– появится окно RegSvr32 с сообщением «DllRegisterServer and DllInstall в shell32.dll завершено успешно», нажмите OK;

– в автономном режиме (не подключаясь к Интернету!) запустите веб-браузер;

– очистите кэш интернет-файлов;

– измените стартовую страницу веб-браузера на первоначальную;

– при необходимости восстановите оригинальный hosts-файл;

– перезагрузите ПК;

– включите восстановление системы;

– просканируйте систему антивирусом со свежими базами.

Примечания

1. Внимание! Будьте осторожны при манипуляциях с Реестром! Некорректное использование Редактора реестра может привести к возникновению серьезных неполадок, вплоть до переустановки операционной системы!

2. Помните, что предупредить легче, чем лечить! Пользуйтесь брандмауэрами и надежными антивирусными программами с регулярно (не менее одного раза в неделю!) обновляемыми базами.

3. Почаще делайте резервное копирование важной информации (см. Как избежать утраты информации?).

4. Отключите автозапуск компакт-дисков, съемных дисков и флешек (см. Windows: как отключить автозапуск компакт-дисков, съемных дисков и флешек?).

5. Вопреки заверениям разработчиков антивирусов, ни один антивирус не устранит последствия вирусной атаки, – это нужно сделать вручную!

Валерий Сидоров

***

• Что делать, если появляется сообщение «Диспетчер задач отключен администратором»?

• Что делать, если недоступен пункт меню «Свойства папки»?

• Что делать, если появляется сообщение «Редактирование реестра запрещено администратором системы»?

• Что делать, если после лечения от вирусов не открывается флешка?

• Как устранить последствия вирусной атаки?

• Windows: что делать, если не запускается Утилита настройки системы msconfig?

• Windows: как отобразить скрытые файлы и папки?

• Apple = iСтив + iPod + iPhone + iPad + iTunes + iMac + …

• Apps for iPad, iPhone, iPod touch…