|

|

|

|

| Твиты пользователя @oldnetler |

|

|

| English version | Распечатать |

***

С июля 2010 г. активизируется новый вирус – сетевой червь с некоторыми признаками троянской программы.

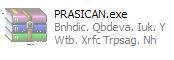

Исполняемый (Portable Executable) файл вируса имеет имя PRASICAN.exe (102 912 байт). Упакован UPX v. 3.05.

Предназначен для 32-битной платформы ОС Windows с процессором x86. Осуществляет импорт системной библиотеки KERNEL32.DLL (LoadLibraryA, GetProcAddress, VirtualProtect, VirtualAlloc, VirtualFree, ExitProcess).

Вирус – резидентный, на зараженном ПК он грузится вместе с операционной системой и постоянно присутствует в оперативной памяти.

Распространяется с помощью Глобальной, локальных, p2p-сетей, а также съемных носителей (в том числе – флешек, карт памяти цифровых фотокамер и плееров – при подключении их к зараженному ПК).

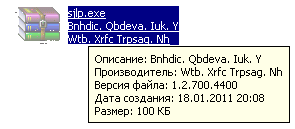

«Визитная» карточка вируса (sigcheck):

Version language: Английский (США)

CompanyName: Wtb. Xrfc Trpsag. Nh

FileDescription: Bnhdic. Qbdeva. Iuk. Y

FileVersion: 1.2.700.4400

InternalName: Tarvvgxf Gnr Wkxkyjsvqj

LegalCopyright: Owrrap Enhhiul Ryy W

OriginalFilename: Tqsroh Itpar Plf

ProductName: Qddftvwtp Efb

ProductVersion: 1.2.700.4400

В теле исполняемого файла вируса в числе прочего прошита следующая информация:

<?xml version="1.0" encoding="UTF-8" standalone="yes"?>

<assembly xmlns="urn:schemas-microsoft-com:asm.v1" manifestVersion="1.0">

<assemblyIdentity

name="avvmqcm"

processorArchitecture="x86"

version="5.1.0.0"

type="win32"/>

<description>lasoxjy</description>

<dependency>

<dependentAssembly>

<assemblyIdentity

type="win32"

name="Microsoft.Windows.Common-Controls"

version="6.0.0.0"

processorArchitecture="x86"

publicKeyToken="6595b64144ccf1df"

language="*"

/>

</dependentAssembly>

</dependency>

</assembly>

***

Деструктивные действия

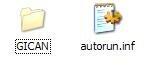

Если вирус заражает систему посредством съемных носителей, то в корневой директории флешки присутствует каталог GICAN (имеет атрибут Скрытый). В целях маскировки значком папки выбран стандартный значок, обычно применяемый для папок:

В скрытой папке GICAN расположен исполняемый файл вируса PRASICAN.exe (102 912 байт; имеет атрибуты Скрытый, Системный, Только чтение). Значком файла выбран стандартный значок, применяемый для архивов.

Автозапуск исполняемого файла вируса обеспечивает файл autorun.inf (812 байт), расположенный в корневой директории съемного диска-вирусоносителя. Содержимое этого файла:

[autorun]

&dsadasфсашфиопшњиркпоњљујрпињорфхнСЛВГхсјхнсјјфсклдјалиофпињљфоИЉЖРоЊЉОРПШЊОИПОФХалхфЛЛФХЊЉ

ЛФБхскјвхфслакФОЉЧЛкјињоОФПЊЉЛОФПШЋОСАЋнсклавбСЛАКФЋЧПЊЋЧФХЊЉгбКГБРфбфЊЛЉЧФПЊЉФКЧакбх

фЛККЊЉЧФхуњгфњАЛЈФЊЧФ

shell\\open\\command=GICAN\\\\PRASICAN.exe

^дњљфчкљоњгњљч?FPALGFjflhqLF?WQ

USEAUTOPLAY=1

@fqfkWLQLRP?WQjkljfkA??WF?Wqrhq

Shell\\open\\command=GICAN\\\\PRASICAN.exe

#fwql?ktP?Wlqfk?asFL?P?wjif?WQJF?W

shellexecute=GICAN\\\\PRASICAN.exe

~fwk??WQLR?WQfnjksak?FhwqlFwq

action=Open folder to view files using Windows Explorer

$dfwqfkWQFlP??WfwВЭАФЫДЗЭАартойДА

shell\\explore\\command=GICAN\\\\PRASICAN.exe

^кецйецЗХЙЭУКЦАОфыщжОЩЖАКцошдарцЙАЗДЩэцароыдфраЖЛЦЗЭЙцршоацжЕ

icon=SHELL32.dll,4

*ацйЙЖКЕлдйЗЭЦЕДЩЭЦЗаоФЛЖАЗЭЙлажойАЖЦЙРОЕШЦЙ

open=GICAN\\\PRASICAN.exe

|ацйалцДЖККлдЦЖаоФЦДЖЛАЭЖЦЙпадрЦДЙ

При внедрении в систему (WindowsXP) вирус копируется в каталог \Documents and Settings\Имя_пользователя\Application Data\ (в Windows Vista и Windows 7 – \Users\Имя_пользователя\AppData\Roaming\) под именем sjlp.exe (102 912 байт);

– для обеспечения автоматического запуска вируса (в том числе в Безопасном режиме) и внедрения его в системные процессы в разделе Реестра

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon] создается строковый (REG_SZ) параметр Taskman, значением которого является путь к исполняемому файлу вируса – \Documents and Settings\Имя_пользователя\Application Data\sjlp.exe (в Windows Vista и Windows 7 – \Users\Имя_пользователя\AppData\Roaming\sjlp.exe);

– при загрузке операционной системы вирус внедряется в адресное пространство Проводника Windows (Explorer.exe) и системного процесса svchost.exe;

– вирус отслеживает подключаемые к зараженному ПК съемные носители (при подключении копирует на них вышеуказанный файл autorun.inf и скрытый каталог GICAN, содержащий исполняемый файл вируса PRASICAN.exe);

– …

***

Как уничтожить вирус и устранить деструктивные последствия

Пытаться лечить систему, когда вирус активен, – бессмысленное занятие: вы не сможете ни выгрузить его из памяти, ни удалить его ключи из Реестра.

Отключите ПК от локальной и Глобальной сетей;

– поскольку вирус загружается и в Безопасном режиме (Safe Mode), для его удаления воспользуйтесь загрузочным аварийно-восстановительным диском, типа Windows miniPE или ERD Commander);

– вставьте диск с ERD Commander в лоток CD-ROM, перезагрузите ПК;

– во время перезагрузки нажмите Delete для входа в CMOS Setup Utility;

– установите загрузку ПК с CD-ROM, нажмите F10, санкционируйте сделанные изменения, начнется перезагрузка;

– в появившемся меню Мастер восстановления Windows XP выберите Загрузка ERD Commander –> Enter;

– внизу появится строка состояния Starting Winternals ERD Commander;

– после загрузки драйвера видеокарты в появившемся окне нажмите кнопку Skip Network Configuration;

– в окне Welcome to ERD Commander выберите ОС –> OK;

– когда загрузится Рабочий Стол, дважды щелкните значок My Computer;

– в каталоге \Documents and Settings\Имя_пользователя\Application Data\ (в Windows Vista и Windows 7 – \Users\Имя_пользователя\AppData\Roaming\) удалите исполняемый файл вируса sjlp.exe;

– закройте окно ERD Commander Explorer;

– нажмите Start –> Administrative Tools –> RegEdit;

– в окне ERD Commander RegistryEditor раскройте раздел

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon];

– удалите строковый (REG_SZ) параметр Taskman, значением которого является путь к исполняемому файлу вируса – \Documents and Settings\Имя_пользователя\Application Data\sjlp.exe (в Windows Vista и Windows 7 – \Users\Имя_пользователя\AppData\Roaming\sjlp.exe);

– проверьте значение строкового (REG_SZ) параметра Userinit, – должно быть

C:\Windows\system32\userinit.exe, (если система установлена на диске C:\, если на другом диске, то <буква_диска>:\Windows\system32\userinit.exe,);

– проверьте значение строкового (REG_SZ) параметра Shell, – должно быть Explorer.exe;

– закройте ERD Commander RegistryEditor;

– нажмите Start –> Log Off –> Restart –> OK.

– во время перезагрузки нажмите Delete для входа в CMOS Setup Utility;

– установите загрузку ПК с винчестера, нажмите F10, санкционируйте сделанные изменения, начнется перезагрузка;

– загрузите Windows в обычном режиме;

– нажмите Пуск –> Выполнить… –> в поле Открыть введите regsvr32 /i shell32.dll –> OK;

– появится окно RegSvr32 с сообщением «DllRegisterServer and DllInstall в shell32.dll завершено успешно», нажмите OK;

– для предотвращения повторного самозаражения системы отключите восстановление системы (или вручную очистите папку System Volume Information);

– очистите кэш интернет-файлов;

– при необходимости, с помощью соответствующего reg-файла (Windows XP, Windows Vista, Windows 7) восстановите загрузку в Безопасном режиме;

– при необходимости восстановите запуск Диспетчера задач, Редактора реестра, Интерпретатора команд, утилиты msconfig;

– перезагрузите ПК;

– включите восстановление системы;

– просканируйте систему антивирусом со свежими базами.

Примечания

1. При отсутствии загрузочных аварийно-восстановительных дисков (типа Windows miniPE или ERD Commander) можно подключить винчестер к другому ПК (заведомо исправному и чистому от вирусов!), удалить исполняемый файл вируса sjlp.exe, затем подключить винчестер к «родному» ПК и после загрузки ОС внести вышеуказанные изменения в Реестр.

2. Внимание! Будьте осторожны при манипуляциях с Реестром! Некорректное использование Редактора реестра может привести к возникновению серьезных неполадок, вплоть до переустановки операционной системы!

3. Помните, что предупредить легче, чем лечить! Пользуйтесь брандмауэрами и надежными антивирусными программами с регулярно (не менее одного раза в неделю!) обновляемыми базами.

4. Почаще делайте резервное копирование важной информации (см. Как избежать утраты информации?).

5. Отключите автозапуск компакт-дисков, съемных дисков и флешек (см. Windows: как отключить автозапуск компакт-дисков, съемных дисков и флешек?).

6. Чтобы различать подозрительные файлы, «косящие» под папки, можно отключить опцию Скрывать расширения для зарегистрированных типов файлов:

– откройте Мой компьютер, выберите меню Сервис –> Свойства папки… (или нажмите Пуск –> Настройка –> Панель управления –> Свойства папки);

– в открывшемся диалоговом окне Свойства папки откройте вкладку Вид;

– в разделе Дополнительные параметры снимите флажок Скрывать расширения для зарегистрированных типов файлов –> OK.

7. Вопреки заверениям разработчиков антивирусов, ни один антивирус автоматически не устранит последствия вирусной атаки, – это нужно сделать вручную!..

Валерий Сидоров

***

• Дело о…

• Apple = iСтив + iPod + iPhone + iPad + iTunes + iMac + …

• Apps for iPad, iPhone, iPod touch…