| English version | Распечатать |

|

*** *** |

***

• И сказал вирусописатель вирусам: «Плодитесь и размножайтесь!..».

• «Куплю антивирусную базу против агента Смита-Пенетратора. Дорого. Нео».

• Звонок в службу технической поддержки антивирусной компании:

– Как узнать, есть ли на моём ПК вирус Penetrator?

– Установите дату 1 января, время 00:00:00…

• «Не забудьте перевести время: сегодня 1 января, время 00:00:00. С уважением, искренне Ваш Penetrator».

***

Начало большого пути, или История возникновения Penetrator'а

В последнее время пользователям ПК (особенно тем, кто не любит предохраняться!) сильно досаждает вирус Penetrator.

Сайты Рунета пестреют заголовками: «Пенетратор разбушевался», «По сети гуляет суперзло», «Вирус в стиле матов»…

…1 января 2008 г. благовещенцы, включив свои компьютеры, получили неожиданный «сюрприз»: исчезли (или были испорчены) файлы форматов Microsoft Word и Excel, фотографии и мультимедийные файлы. Это было «поздравление с Новым Годом» от нового вируса. Большую часть повреждённых документов восстановить не удалось. Вирус поразил несколько тысяч компьютеров, пострадали не только домашние ПК, вирус проник в компьютерные сети многих предприятий и организаций, в том числе и государственных структур…

***

Penetrator жив и Penetrator возвращается

Примерная дата появления вируса – март 2007 г. Первая массовая эпидемия началась 1 января 2008 г. в Амурской области, особенно пострадали города Благовещенск и Белогорск, самая сильная волна эпидемии вируса прошлась по Дальнему Востоку.

История никогда (!) никого (!!) ничему (!!!) не учит (!!!!): 1 января 2009 г. прошла вторая волна эпидемии (сообщения СМИ, что она была менее разрушительной, не соответствуют действительности!)…

В начале февраля 2009 г. автор статьи с удивлением обнаружил Penetrator на так называемом «гостевом» компьютере в районной налоговой инспекции…

***

Этимология названия

Название вируса происходит от penetrate (англ.) – проникать внутрь, проходить сквозь, пронизывать; внедряться (куда-л.) со шпионскими целями.

Поэтому penetrator можно перевести как проникатель, внедренец, «засланец».

Первые сообщения о вирусе стали появляться осенью 2007 г.

О происхождении вируса ходят разные легенды. Например, такая: российский студент-программист, отвергнутый своей девушкой, решил таким образом отомстить ей, а заодно – и всему цифровому миру…

***

Что такое Penetrator

Вирус написан на Visual Basic.

Исполняемый файл вируса упакован UPX v.1.93.

Вирус предназначен для 32-битной платформы ОС Windows с процессором x86.

Вирус – резидентный, на заражённом ПК он грузится вместе с операционной системой и постоянно присутствует в оперативной памяти.

Родина вируса – Россия.

· String File Info – 040904B0

· Company Name – dfsdf

· Legal Copyright – sdf

· LegalTrademarks – sdf

· Product Name – fsdf

· File Version – 1.00.0006

· Product Version – 1.00.0006

· Internal Name – Services

· Original File name – Services.exe

Судя по всему, прообразом Penetrator'а послужил вирус Email-Worm.Win32.VB.cs.

***

Как идентифицируют Penetrator антивирусы

Антивирусы идентифицируют зловреда по-разному (как всегда!):

· AntiVir – TR/Dldr.VB.bnp;

· Avast – Win32:Trojan-gen;

· AVG – Downloader.VB.AIM;

· BitDefender – Trojan.Downloader.VB.VKV;

· ClamAV – Trojan.Downloader-15571;

· DrWeb – Win32.HLLW.Kati;

· Eset NOD32 – Win32/VB.NNJ worm;

· F-Secure – Trojan-Downloader.Win32.VB.bnp;

· Kaspersky – Trojan-Downloader.Win32.VB.bnp;

· McAfee – Downloader.gen.a;

· Norman – W32/DLoader.DVQV;

· Panda – W32/Penetrator.A.worm;

· VBA32 – Trojan-Downloader.Win32.VB.bnp.

Некоторые антивирусы до сих пор не могут его распознать!..

***

Как происходит заражение

Основные средства распространения вируса – Интернет, локальная сеть, flash-носители.

Вирус распространяется с помощью файла flash.scr (117248 байт, создан 04.08.2003 9:00:00 AM), замаскированного под программу-заставку (screen saver; скринсейвер, хранитель экрана). Отмечены единичные случаи, когда вирус «косит» под файлы *.mp3.

Вирус легко и быстро распространяется в локальной сети (при активном антивирусе и при отключенной учётной записи Гостя!): в папку \Documents and Settings\All Users\Документы\ каждого локального ПК копируется файл вируса под названием Documents.scr.

Если вирус активен (то есть «сидит» в оперативной памяти ПК), то его деструктивное действие (порча и уничтожение файлов) начинается 1 января.

***

Деструктивные действия вируса

– при запуске вируса в корневую директорию заражаемого диска копируется файл flash.scr (117248 байт);

– в папке \WINDOWS\system32\ вирус создаёт папку DETER177;

– в папке \WINDOWS\system32\DETER177\ вирус создаёт скрытый файл lsass.exe (117248 байт; в отличие от настоящего lsass.exe, «проживающего» в папке \WINDOWS\system32);

– в папке \WINDOWS\system32\DETER177\ вирус создаёт скрытый файл smss.exe (117248 байт; в отличие от настоящего smss.exe, «проживающего» в папке \WINDOWS\system32);

– в папке \WINDOWS\system32\DETER177\ вирус создаёт скрытый файл svсhоst.exe (117248 байт; буквы «с» и «о» – кириллические, в отличие от настоящего svchost.exe);

– в папке \WINDOWS\system32\ вирус создаёт скрытый файл AHTOMSYS19.exe (117248 байт);

– в папке \WINDOWS\system32\ вирус создаёт скрытый файл сtfmоn.exe (117248 байт; буквы «с» и «о» – кириллические, в отличие от настоящего ctfmon.exe);

– в папке \WINDOWS\system32\ вирус создаёт скрытый файл psador18.dll (32 байта);

– в папке \WINDOWS\system32\ вирус создаёт скрытый файл psagor18.sys (117248 байт);

– файлы АHTОMSYS19.exe, \WINDOWS\system32\DETER177\lsass.exe и \WINDOWS\system32\сtfmon.exe стартуют автоматически при запуске ОС и постоянно присутствуют в оперативной памяти;

– деструктивное действие вируса направлено на файлы .avi, .doc, .jpg, .jpeg, .mp3, .mpeg, .mpg, .pdf, .ppt, .rar, .vob, .wma, .wmv, .xls, .zip (вирус портит всё самое дорогое, что есть у пользователя ПК!);

– все .jpg-файлы (.jpg, .jpeg) заменяются одноимёнными .jpg-изображениями (размером 69х15 пикселей; 3174 байт) со стилизованной надписью Penetrator (чёрный шрифт на серовато-белом фоне). Файлы .bmp, .png, .tiff вирус «не трогает»;

– содержимое файлов .doc и .xls заменяется следующим текстовым сообщением (при этом размер этих файлов становится 196 байт – по объему текстового сообщения):

«НАХ** ПОСЛАНА, С*КА, ТЕПЕРЬ ТЫ НЕ ВЕРНЁШЬ СВОИ ДАННЫЕ!!А Я БУДУ ХОДИТЬ РЯДОМ И СМЕЯТЬСЯ НАД ТЕМ КАК ТЫ, С*КА, ИШЕШЬ ВИНОВНИКА!! СОСИ Х**, ЛИЖИ П****!! ХАХАХАХ \Penetrator\

MY ICQ: 402974020

JB17»;

– вирус создаёт папку Burn с файлами CDburn.exe и autorun.inf (расположение папки: Windows XP – \Documents and Settings\<Имя_пользователя>\Local Settings\Application Data\Microsoft\Windows; Windows Vista – \Users\Master\AppData\Local\Microsoft\Windows\Burn);

– в каждой папке (включая вложенные папки) диска, на котором произошёл запуск файла flash.scr, вирус создаёт свои копии <имя_папки>.scr (117248 байт); после этого файл flash.scr на этом диске (который уже заразил), как правило, самоуничтожается (червяк сделал своё дело, червяк может уходить!), оставляя в корневых директориях дисков скрытый файл вируса (без названия) с расширением .scr;

– при открытии/подключении локальных/съёмных дисков вирус копируется на незаражённые носители (даже в Безопасном режиме!);

– вирус производит скрытый вызов следующих системных dll-библиотек: ntdll.dll, kernel32.dll, MSVBVM60.DLL, USER32.dll, GDI32.dll, ADVAPI32.dll, RPCRT4.dll, ole32.dll, OLEAUT32.dll, MSVCRT.DLL.

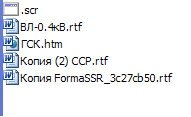

Так в корневых директориях дисков отображается скрытый файл вируса (без названия) с расширением .scr.

***

Маскировка вируса в системе

Для сокрытия своего присутствия в системе и для затруднения удаления вирус:

• маскируется под программу-заставку;

• скрывает отображение скрытых файлов и папок;

• скрывает отображение расширений файлов;

• делает недоступным пункт меню Свойства папки;

• запрещает запуск Редактора реестра;

• запрещает запуск Утилиты настройки системы msconfig;

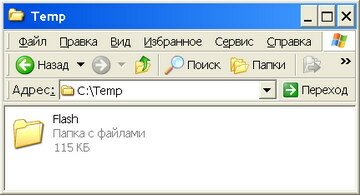

• в разделах Реестра [HKEY_CLASSES_ROOT\scrfile] и [HKEY_LOCAL_MACHINE\SOFTWARE\Classes\scrfile] строковому (REG_SZ) параметру по умолчанию присваивается значение Папка с файлами (значение по умолчанию – Программа-заставка). Поэтому значок файла flash.scr (и других исполняемых файлов вируса) – это значок, обычно применяемый для папок (то есть визуально файл, с помощью которого распространяется вирус, отображается, как обычная папка. В этом заключена ещё одна ловушка: если пользователь попытается открыть («А что это за папка?») такую псевдопапку, то – не ведая того! – запустит исполняемый файл вируса!..

***

Спасательный круг AutoCAD'а

Необходимо отметить один нюанс. Число заражённых ПК (и соответственно, объём испорченной информации!) было бы значительно больше, – многих – тех, кто работает с AutoCAD'ом, – этот самый AutoCAD буквально спас!

Дело в том, что создатель Penetrator'а воспользовался тем, что возможность запуска скринсейвера, как обычного исполняемого файла, прописана в разделе Реестра [HKEY_CLASSES_ROOT\.scr]: строковый (REG_SZ) параметр по умолчанию @="scrfile".

AutoCAD при установке переоформляет scr-файлы на себя (при этом строковый REG_SZ-параметр по умолчанию @="AutoCADScriptFile", то есть это скриптовый файл AutoCAD'а), поэтому запустить заставку в Проводнике Windows не удастся!..

Это и спасло пользователей AutoCAD'а от разрушительных действий Penetrator'а, но ПК этих пользователей всё равно заражены, – если они не пролечены, – это вирусоносители (пенетратороносители)!

***

Поведение вируса на виртуальных ПК

Сообщение на одном из форумов, что вирус не работает на виртуальных ПК, не соответствует действительности.

Для эксперимента автор статьи заразил виртуальный ПК (Microsoft Virtual PC с Windows XP SP2).

Предварительно был отключен (на виртуальном ПК) антивирус (Eset NOD32).

После запуска файла flash.scr вирус создал все файлы, которые необходимы ему для «работы», изменил настройки Реестра, но деструктивных действий с файлами не произвёл.

Изменяю дату на виртуальном ПК на 1 января 00 часов 00 минут. Происходит сброс даты (всё правильно, виртуальному ПК это запрещено!). Меняю дату на основном ПК.

Вирус «заработал»! Началась порча файлов на виртуальном ПК…

Вывод: на виртуальном ПК вирус делает всё то же, что и на обычном, включая порчу файлов (.avi, .doc, .jpg, .jpeg, .mp3, .mpeg, .mpg, .pdf, .ppt, .rar, .vob, .wma, .wmv, .xls, .zip) 1 января.

***

Что показало вскрытие

Вскрытие программного кода вируса показало следующее.

• «Прописка» вируса в Реестре:

loc_41A94C: var_88 = "Shell"

loc_41A952: var_88 = Unknown_41958C("Explorer.exe" & MemVar_41E040, "SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon", CByte(&H1), &H80000002)

loc_41A98B: var_88 = "lsass"

loc_41A991: var_88 = Unknown_41958C(Me.global_144, "SOFTWARE\Microsoft\Windows\CurrentVersion\Run", CByte(&H1), &H80000002)

loc_41A9C6: var_D0 = Unknown_41905C("SOFTWARE\Microsoft\Windows\CurrentVersion\policies\explorer", "NoFolderOptions", CLng("1"), &H80000002)

loc_41A9FF: var_D0 = Unknown_41905C("Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced", "Hidden", CLng("0"), &H80000001)

loc_41AA38: var_D0 = Unknown_41905C("Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced", "HideFileExt", CLng("1"), &H80000001)

loc_41AA71: var_D0 = Unknown_41905C("Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced", "ShowSuperHidden", CLng("0"), &H80000001)

loc_41AAB3: var_88 = Unknown_41958C("Папка с файлами", "scrfile", CByte(&H1), &H80000000)

loc_41AAC8: On Error Goto 0

loc_41AADC: put_DefaultProp

loc_41AAE7: If (var_AE = &H0) Then '41AB15

loc_41AB0D: MemVar_41E040 = Unknown_418B04(Me.global_132, &H2, 2003, &HB, &HB, Me.global_132, var_AE)

loc_41AB12: GoTo loc_41AB55

loc_41AB15: End If

loc_41AB28: If (FileLen(Me.global_132) <> MemVar_41E02C) Then '41AB53

loc_41AB4E: MemVar_41E040 = Unknown_418B04(Me.global_132, &H2, 2003, &HB, &HB)

loc_41AB53: End If

loc_41AB55: ' Referenced from: 41AB12

loc_41AB7D: var_88 = "сtfmоn.exe"

loc_41AB83: var_88 = Unknown_41958C(Me.global_132, "SOFTWARE\Microsoft\Windows\CurrentVersion\Run", CByte(&H1), &H80000002)

loc_41ABB8: var_88 = "сtfmоn.exe"

loc_41ABBE: var_88 = Unknown_41958C(Me.global_132, "SOFTWARE\Microsoft\Windows\CurrentVersion\Run", CByte(&H1), &H80000001)

loc_41ABCF: Exit Sub

• За замену содержимого файлов .doc и .xls матерным посланием отвечает следующий участок кода вируса (здесь же прописано, что файлы .rtf вирус «не трогает»):

Public Sub action(filF) '419C6C

'Data Table: 415670

loc_419B2C: On Error Goto loc_419C6A

loc_419B3C: var_88 = Right$(filF, &H3)

loc_419B47: If Not (var_88 = "doc") Then '419B81

loc_419B52: If Not (var_88 = "DOC") Then '419B81

loc_419B5D: If Not (var_88 = "xls") Then '419B81

loc_419B68: If Not (var_88 = "XLS") Then '419B81

loc_419B73: If Not (var_88 = "rtf") Then '419B81

loc_419B7E: If (var_88 = "RTF") Then '419BD5

loc_419B81: End If

loc_419B81: End If

loc_419B81: End If

loc_419B81: End If

loc_419B81: End If

loc_419BBC: Call taskWrite(filF, CVar("НАХ** ПОСЛАНА, С*КА, ТЕПЕРЬ ТЫ НЕ ВЕРНЁШЬ СВОИ ДАННЫЕ!!А Я БУДУ ХОДИТЬ РЯДОМ И СМЕЯТЬСЯ НАД ТЕМ КАК ТЫ, С*КА, ИШЕШЬ ВИНОВНИКА!! СОСИ Х**, ЛИЖИ П****!! ХАХАХАХ \Penetrator\" & vbCrLf & "MY ICQ: 402974020" & vbCrLf & "JB" & CStr(MemVar_41E048)), &HFF, &H0)

loc_419BD1: Exit Sub

loc_419BD2: GoTo loc_419C5A

loc_419BD5: End If

• Какие типы файлов подвергаются деструкции, прописано в следующем участке кода вируса:

Public Sub ScanFile(diskforscan, typefind) '418D74

'Data Table: 415670

loc_418CFC: var_86 = typefind 'Byte

loc_418D09: If (var_86 = CByte(&H1)) Then '418D3A

loc_418D2C: diskforscan & ":\" = Unknown_41C00C("rarRARzipZIPdocDOCxlsXLSjpgJPGmp3MP3wmaWMAwmvWMVaviAVImpgMPGvobVOBpdfPDF", &H0, &H0)

loc_418D37: GoTo loc_418D71

loc_418D3A: End If

loc_418D43: If (var_86 = CByte(&H3)) Then '418D71

loc_418D66: diskforscan & ":\" = Unknown_41C00C("", &H0, &HFF)

loc_418D71: ' Referenced from: 418D37

loc_418D71: End If

loc_418D71: Exit Sub

End Sub

• За замену содержимого .jpg-файлов на картинку «Penetrator» (Image1) отвечает следующий участок кода вируса (здесь же прописано, что файлы .bmp вирус «не трогает»):

loc_419BDD: If Not (var_88 = "jpg") Then '419C01

loc_419BE8: If Not (var_88 = "JPG") Then '419C01

loc_419BF3: If Not (var_88 = "bmp") Then '419C01

loc_419BFE: If (var_88 = "BMP") Then '419C43

loc_419C01: End If

loc_419C01: End If

loc_419C01: End If

loc_419C0F: If (FileLen(filF) > &HC66) Then '419C3F

loc_419C33: SavePicture Image1.Picture

loc_419C3F: End If

loc_419C3F: Exit Sub

loc_419C40: GoTo loc_419C5A

loc_419C43: End If

***

Как уничтожить Penetrator и как устранить деструктивные последствия вируса

Вирус загружается и в Безопасном режиме (Safe Mode), поэтому пытаться лечить ПК, когда загружена ОС с резидентным вирусом, – бессмысленное занятие!

1. Отключите ПК от локальной и Глобальной сетей.

2. Для лечения снимите винчестер и подключите к другому ПК с надежным антивирусом (или воспользуйтесь загрузочным аварийно-восстановительным диском, типа Windows miniPE или ERD Commander).

Но, пролечив таким образом винчестер, работоспособность ПК мы не восстановим, так как останутся записи параметров вируса в Реестре Windows и, возможно, некоторые файлы вируса.

3. Отключите восстановление системы (или очистите папку System Volume Information на каждом диске).

4. Восстановите доступность пункта меню Свойства папки (см. Что делать, если недоступен пункт меню «Свойства папки»?).

5. Восстановите запуск Редактора реестра (см. Что делать, если появляется сообщение «Редактирование реестра запрещено администратором системы»?).

6. Восстановите запуск Утилиты настройки системы msconfig (см. Windows: что делать, если не запускается Утилита настройки системы msconfig?).

7. Восстановите запуск Диспетчера задач (см. Что делать, если появляется сообщение «Диспетчер задач отключен администратором»?).

8. Восстановите отображение скрытых файлов и папок (см. Windows: как отобразить скрытые файлы и папки?).

9. Удалите (если их не уничтожил антивирус) следующие файлы:

– в корневых директориях дисков скрытый файл вируса (без названия) с расширением .scr;

– flash.scr, <имя_папки>.exe и <имя_папки>.scr (в том числе – \Documents and Settings\All Users\Документы\Documents.scr, \WINDOWS\system32\system32.scr, \Program Files\Program Files\Program Files.scr, \Documents and Settings\<Имя_пользователя>\<Имя_пользователя>.scr, \Мои документы\Мои документы.scr, \Мои документы\Мои рисунки\Мои рисунки.scr, \Documents and Settings\<Имя_пользователя>\Главное меню\Программы\Автозагрузка\Автозагрузка.scr;

– \WINDOWS\system32\DETER177\lsass.exe (удалите файл вместе с папкой DETER177);

– \WINDOWS\system32\DETER177\smss.exe (удалите файл вместе с папкой DETER177);

– \WINDOWS\system32\DETER177\svсhоst.exe (буквы «с» и «о» – кириллические, в отличие от настоящего svchost.exe; удалите файл вместе с папкой DETER177);

– \WINDOWS\system32\AHTOMSYS19.exe;

– \WINDOWS\system32\сtfmоn.exe (буквы «с» и «о» – кириллические, в отличие от настоящего ctfmon.exe);

– \WINDOWS\system32\psador18.dll;

–\WINDOWS\system32\psagor18.sys;

– удалите папку Burn с файлами CDburn.exe и autorun.inf (расположение папки: Windows XP – \Documents and Settings\<Имя_пользователя>\Local Settings\Application Data\Microsoft\Windows; Windows Vista – \Users\Master\AppData\Local\Microsoft\Windows\Burn).

10. Удалите заражённый шаблон Normal.dot (см. Как бороться с макровирусами?). После первого запуска Word'а, он будет создан заново.

11. Нажмите Пуск –> Выполнить… –> в поле Открыть введите regedit –> OK;

– раскройте ветвь [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon], проверьте значение строкового (REG_SZ) параметра Shell: должно быть Explorer.exe. Вирус устанавливает значение параметра – Explorer.exe C:\WINDOWS\system32\АHTОMSYS19.exe;

– проверьте значение строкового (REG_SZ) параметра Userinit, – должно быть C:\Windows\system32\userinit.exe, (если система установлена на диске C:\, если на другом диске, то <буква_диска>:\Windows\system32\userinit.exe,);

– раскройте ветвь [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run], удалите строковые (REG_SZ) параметры lsass со значением C:\WINDOWS\system32\DETER177\lsass.exe и сtfmоn.exe со значением C:\WINDOWS\system32\сtfmon.exe;

– раскройте ветвь [HKEY_CLASSES_ROOT\scrfile], установите значение REG_SZ-параметра по умолчанию – Программа-заставка;

– закройте Редактор реестра.

12. Перерегистрируйте (с помощью Сервера регистрации regsvr32.exe) Общую библиотеку оболочки Windows shell32.dll:

– нажмите Пуск –> Выполнить… –> в поле Открыть введите regsvr32 /i shell32.dll –> OK;

– появится окно RegSvr32 с сообщением «DllRegisterServer and DllInstall в shell32.dll завершено успешно», нажмите OK.

13. Попытайтесь восстановить удалённые вирусом файлы (см. В поисках утраченного, или Как восстановить информацию? и Как восстановить данные с помощью программы WinHex?).

Сильно обольщаться не следует, но кое-что (если поверх не записывалась другая информация!) восстановить удастся.

Поскольку файлы .doc, .jpg и .xls перезаписываются вирусом под тем же названием, но с другим содержимым, восстановить их, как правило, не удаётся.

***

Послесловие

Страна должна знать своих «героев» в лицо, или Преступление без наказания?

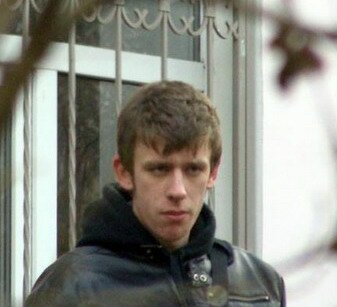

В начале августа 2008 г. автор компьютерного вируса «Пенетратор» был задержан сотрудниками ФСБ в Калининграде. Это 21-летний студент одного из калининградских вузов Дмитрий Уваров.

16 февраля 2009 г. в Калининграде состоялось слушание уголовного дела по обвинению Уварова в создании компьютерного вируса «Пенетратор», парализовавшего в 2008 г. работу около тысячи компьютеров в Амурской области.

Согласно ч. 1 ст. 273 УК РФ (создание программ для ЭВМ, заведомо приводящих к уничтожению информации, нарушению работы ЭВМ и их сети, а равно использование и распространение таких программ), Уварову грозило наказание до трёх лет лишения свободы (а если было бы доказано, что последствия вирусной атаки оказались тяжёлыми – 7 лет).

В ходе следствия было выявлено, что в мае 2007 г. Уваров переслал вредоносную программу по электронной почте в Благовещенск своему знакомому – несовершеннолетнему жителю Благовещенска, который распространил её на на территории Амурской области. После активации «Пенетратора» 1 января 2008 г. была нарушена работа ПК и локальных сетей ряда организаций города Благовещенска и Амурской области.

В частности, атаке вредоносной программы были подвергнуты компьютеры исполнительных органов государственной власти Амурской области, городской Думы города Благовещенска, избирательной комиссии по Амурской области, Благовещенского городского суда, УВД по Амурской области, ОГИБДД УВД по городу Благовещенску, управления Федеральной службы судебных приставов, Амурского фонда обязательного медицинского страхования, Амурского областного центра по гидрометеологии и мониторингу окружающей среды, Министерства внутренней и информационной политики Амурской области и другие (не считая ПК многих тысяч домашних пользователей, которые не предъявляли иск к Уварову, но ущерб которых не поддаётся измерению!..).

Процесс осуществлялся по упрощённой процедуре – без судебного следствия и в порядке особого производства. Упрощённую систему судопроизводства избрал сам подсудимый. Он полностью признал свою вину, искренне раскаялся в содеянном («Я больше так не буду! Я не знал, что это плохо!..»), помогал следствию. Суд учёл эти и другие обстоятельства дела, и назначил Уварову минимальное наказание – ну очень уж минимальное и очень уж мягкое! – штраф в размере 3 тыс. рублей.

***

Люди, будьте бдительны! Силы компьютерного зла не дремлют!..

Примечания

1. Будьте осторожны при манипуляциях с Реестром (см. Что такое Реестр Windows?)! Некорректное использование Редактора реестра может привести к возникновению серьёзных неполадок, вплоть до переустановки операционной системы!

2. Помните, что предупредить легче, чем лечить! Пользуйтесь брандмауэрами и надежными антивирусными программами (см. Как выбрать антивирус?) с регулярно (не менее одного раза в неделю!) обновляемыми базами.

3. Почаще делайте резервное копирование важной информации (см. Как избежать утраты информации?).

4. В зависимости от разновидности вируса Penetrator количество, название и размер создаваемых им файлов и папок, а также набор деструктивных действий могут существенно различаться (некоторые разновидности являются плохими клонами вируса Email-Worm.Win32.VB.cs и содержат ошибки в программном коде).

5. Автору статьи попадалось несколько разновидностей Penetrator'а. Например, на некоторых ПК (Windows Vista и Windows XP) вирус изменял в Реестре путь расположения Проводника Windows (REG_SZ-параметр Shell раздела Реестра [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon]), в результате чего после загрузки графической оболочки Windows можно было лицезреть лишь чёрный экран с курсором в центре (при этом Проводник Windows можно было загрузить, вызвав Диспетчер задач нажатием Ctrl+Alt+Del).

Некоторые разновидности вируса удаляют из Реестра записи об активации лицензионной операционной системы.

Встречались также разновидности вируса, удаляющие из ветви Реестра [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon] строковый (REG_SZ) параметр Shell (значение по умолчанию – Explorer.exe). В итоге операционная система не загружается: доходит до окна выбора пользователя, после выбора любой учётной записи происходит перезагрузка. При этом загрузить ОС не удаётся даже в Безопасном режиме.

6. Файл рsаdоr18.dll фактически представляет собой текстовый файл, содержащий строку ot01_88@mail.ru*ot02_88@mail.ru* (два e-mail, разделенные «*»).

7. Некоторые разновидности вируса создают файл \WINDOWS\system32\Windrv16\services.exe, вместо файлов psador18.dll и psagor18.sys создают в папке \WINDOWS\system32\ файлы msador15.dll и msagor15.sys, вместо файла AHTOMSYS19.exe – sysrotdmo.sys и SYSТЕM15.exe (буквы «Т» и «Е» – кириллические), а вместо файлов flash.scr – файлы Flash.exe, Setup.scr, Media.scr, Flashfoto.pif.

8. Иногда файлы CDburn.exe и autorun.inf создаются и в корневых директориях дисков.

9. Если вы попробуете узнать, кому принадлежит номер ICQ 402974020, указанный в текстовом послании вирусописателя, то на странице www.icq.com/402974020 увидите красноречивую надпись «DELETED». На этой же странице вы можете ознакомиться с сообщениями, оставленными для автора Пенетратора некоторыми пострадавшими пользователями ПК…

10. Наблюдались случаи, когда Penetrator при внедрении в систему отключал активную защиту антивирусов.

11. При попытке запуска или установки антивируса на заражённый ПК происходит или перезагрузка ПК, или блокирование антивируса.

12. На одном из форумов высказывалось мнение, что Penetrator не трогает скрытые файлы, – это не соответствует действительности: скрытые файлы тоже подвергаются деструктивным действиям, после чего вирус снимает у них атрибут Скрытый.

13. Рекомендую отключить опцию Скрывать расширения для зарегистрированных типов файлов:

– откройте Мой компьютер, выберите меню Сервис –> Свойства папки… (или нажмите Пуск –> Настройка –> Панель управления –> Свойства папки);

– в открывшемся диалоговом окне Свойства папки откройте вкладку Вид;

– в разделе Дополнительные параметры снимите флажок Скрывать расширения для зарегистрированных типов файлов –> OK.

14. Вопреки заверениям разработчиков антивирусов, ни один антивирус не устранит последствия вирусной атаки, – это нужно сделать вручную!

15. В качестве полумеры для борьбы с Penetrator'ом можно рекомендовать изменение даты накануне фатального срабатывания вируса, например, 30 декабря установить сразу 3 января, а потом – установить правильную дату. Хотя это не поможет: уже встречались несколько разновидностей вируса, которые приурочены к другим праздникам: 8 марта, 1 и 9 мая…

16. Если вы не уверены в своих силах – чтобы не усугубить ситуацию!, – доверьте лечение ПК и восстановление информации специалистам.

Валерий Сидоров

***

• Дело о…

• Apple = iСтив + iPod + iPhone + iPad + iTunes + iMac + …

• Apps for iPad, iPhone, iPod touch…