|

·Интересное и полезное в Инете и Рунете

|

|

|

|

*** Веб-мастеру, обдумывающему веб-житье, Решающему, свой веб-сайт разместить где, Я скажу: «Размести его на PeterHost.ru!» – об этом не придется тебе! |

|

|

|

|

English version

***

…С декабря 2010 г. бесчинствует очередной блокировщик Windows и sms-вымогатель.

***

Симптомы заражения

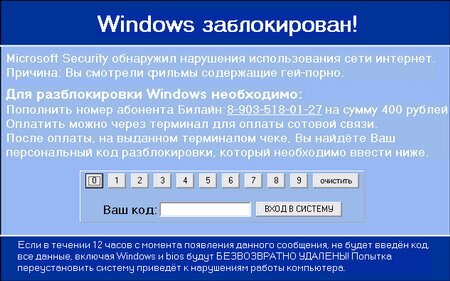

После запуска Windows в центре Рабочего стола появляется «непотопляемое» окно информера (размером 633x395 пикселей) с сообщением:

«Windows заблокирован!

Microsoft Security обнаружил нарушения использования сети интернет.

Причина: Вы смотрели фильмы содержащие гей-порно.

Для разблокировки Windows необходимо:

Пополнить номер абонента Билайн: … на сумму 400 рублей.

Оплатить можно через терминал для оплаты сотовой связи.

После оплаты, на выданном терминалом чеке, Вы найдёте Ваш

персональный код разблокировки, который необходимо ввести ниже.

Если в течении 12 часов с момента появления данного сообщения, не будет введён код,

все данные, включая Windows и bios будут БЕЗВОЗВРАТНО УДАЛЕНЫ! Попытка

переустановить систему приведёт к нарушениям работы компьютера».

В сообщении блокировщика могут быть указаны как московские номера ОАО «Вымпел-Коммуникации»/Билайн (8-965-266-43-65, 8-903-518-01-27, 8-964-723-83-28, 8-903-244-80-76, 8-964-711-58-63), так и петербургские (8-960-253-01-19, 8-963-328-45-78, 8-960-253-01-96).

Так как окно информера – непотопляемое (его нельзя ни закрыть, ни свернуть, ни переместить) и находится в центре экрана, то работать на ПК невозможно.

При этом не удается запустить ни Диспетчер задач, ни Интерпретатор команд, ни Реестр Windows.

Информер грузится и в Безопасном режиме.

***

Что представляет собой вирус информера

Исполняемый (Portable Executable) файл вируса имеет имя flash_player.exe (594751 байт). Упакован UPX. Предназначен для 32-битной платформы ОС Windows с процессором x86. Осуществляет импорт системных библиотек: KERNEL32.DLL, comctl32.dll, comdlg32.dll, ole32.dll, shell32.dll (LoadLibraryA, GetProcAddress, VirtualProtect, VirtualAlloc, VirtualFree, ExitProcess, InitCommonControls, ChooseFontW, CoInitialize, ShellExecuteW).

Вирус – резидентный, на зараженном ПК он грузится вместе с операционной системой и постоянно присутствует в оперативной памяти.

Для маскировки вируса и обмана пользователей мошенники используют широко известные brand-name: название Microsoft Security, а также название и логотип Adobe Flash Player.

Родина вируса – Россия.

Этот информер является типичным трояном – блокировщиком Windows и sms-вымогателем.

На момент написания статьи ни один антивирус не идентифицировал зловреда.

***

Как происходит заражение

Распространением вируса занимаются варезные, «халявные» и порно-ресурсы (например, telki-best.ru, xengine.ru).

Самостоятельно информер не устанавливается, – установку осуществляет пользователь, кликнувший по ссылке информера и санкционировавший установку (при этом предлагается установить обновленную версию флеш-плеера, или скачать кодеки, или скачать бесплатно порно…).

***

Деструктивные действия

– для обеспечения автоматического запуска (в том числе и в Безопасном режиме) в разделе Реестра

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon] вирус изменяет значение строкового (REG_SZ) параметра Shell на \каталог_установки_исполняемого_файла_вируса\flash_player.exe (место установки вируса зависит от того, куда пользователь скачал/скопировал исполняемый файл вируса flash_player.exe);

– после загрузки ПК вирус блокирует запуск Диспетчера задач, Редактора реестра, Интерпретатора команд, утилиты msconfig;

– вирус полностью блокирует работу пользователя ПК;

– на экран монитора выводится окно информера, который своей раздражающей назойливостью провоцирует пользователя отправить деньги на один из указанных номеров;

– …

***

Как уничтожить вирус и устранить деструктивные последствия

Пытаться лечить систему, когда вирус активен, – бессмысленное занятие: вы не сможете ни выгрузить его из памяти, ни удалить его ключи из Реестра.

Отключитесь от Интернета и от локальной сети;

– поскольку вирус загружается и в Безопасном режиме (Safe Mode), для его удаления воспользуйтесь загрузочным аварийно-восстановительным диском, типа Windows miniPE или ERD Commander;

– вставьте диск с ERD Commander в лоток CD-ROM, перезагрузите ПК;

– во время перезагрузки нажмите Delete для входа в CMOS Setup Utility;

– установите загрузку ПК с CD-ROM, нажмите F10, санкционируйте сделанные изменения, начнется перезагрузка;

– в появившемся меню Мастер восстановления Windows XP выберите Загрузка ERD Commander –> Enter;

– внизу появится строка состояния Starting Winternals ERD Commander;

– после загрузки драйвера видеокарты в появившемся окне нажмите кнопку Skip Network Configuration;

– в окне Welcome to ERD Commander выберите ОС –> OK;

– когда загрузится Рабочий Стол, дважды щелкните значок My Computer;

– в каталоге установки вируса удалите исполняемый файл вируса flash_player.exe (место установки вируса зависит от того, куда пользователь скачал/скопировал исполняемый файл вируса flash_player.exe);

– закройте окно ERD Commander Explorer;

– нажмите Start –> Administrative Tools –> RegEdit;

– в окне ERD Commander RegistryEditor раскройте раздел

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon];

– исправьте значение строкового (REG_SZ) параметра Shell (значением которого является путь к исполняемому файлу вируса) на Explorer.exe;

– проверьте значение строкового (REG_SZ) параметра Userinit, – должно быть

C:\Windows\system32\userinit.exe, (если система установлена на диске C:\, если на другом диске, то <буква_диска>:\Windows\system32\userinit.exe,);

– закройте ERD Commander RegistryEditor;

– нажмите Start –> Log Off –> Restart –> OK.

– во время перезагрузки нажмите Delete для входа в CMOS Setup Utility;

– установите загрузку ПК с винчестера, нажмите F10, санкционируйте сделанные изменения, начнется перезагрузка;

– загрузите Windows в обычном режиме (если после перезагрузки ПК появится BSOD «STOP: 0x000000F4» или «STOP: 0xc000021a», выключите ПК с помощью кнопки Power на системном блоке и снова включите);

– нажмите Пуск –> Выполнить… –> в поле Открыть введите regsvr32 /i shell32.dll –> OK;

– появится окно RegSvr32 с сообщением «DllRegisterServer and DllInstall в shell32.dll завершено успешно», нажмите OK;

– для предотвращения повторного самозаражения системы отключите восстановление системы (или вручную очистите папку System Volume Information);

– очистите кэш интернет-файлов;

– при необходимости, с помощью соответствующего reg-файла (Windows XP, Windows Vista, Windows 7) восстановите загрузку в Безопасном режиме;

– при необходимости восстановите запуск Диспетчера задач, Редактора реестра, Интерпретатора команд, утилиты msconfig;

– перезагрузите ПК;

– включите восстановление системы;

– просканируйте систему антивирусом со свежими базами.

***

Некоторые разновидности вируса, прописавшись в Реестре вместо Проводника Windows, удаляют файл explorer.exe, расположенный в каталоге \WINDOWS\.

В таком случае – после удаления файла вируса – после загрузки ПК пользователь увидит только фоновый рисунок Рабочего стола, но ни значков, ни Панели задач, ни кнопки Пуск.

Что делать?

Нужно восстановить Проводник Windows – файл explorer.exe:

– поместите в дисковод установочный диск с операционной системой (идентичной установленной на вашем ПК, а лучше – тот, с которого была установлена операционная система);

– нажмите Пуск –> Выполнить… (или нажмите клавишу с логотипом Windows + R);

– в текстовое поле Открыть окна Запуск программы введите expand <буква_привода:>\путь_к_файлу_EXPLORER.EX_ systemroot%\explorer.exe –> OK.

Например, если ваша операционная система – Windows XP, установлена на диске C:\, а буква CD-ROM – E:\, то нужно ввести

expand E:\I386\EXPLORER.EX_ C:\WINDOWS\explorer.exe.

В зависимости от версии ОС и дистрибутива путь к файлу EXPLORER.EX_ может быть различным.

После распаковки файла EXPLORER.EX_:

– нажмите Ctrl + Alt + Del;

– в окне Диспетчер задач Windows выберите меню Файл –> Новая задача (Выполнить…);

– запустите вновь созданный файл \WINDOWS\explorer.exe.

Примечания

1. При отсутствии загрузочных аварийно-восстановительных дисков (типа Windows miniPE или ERD Commander) можно подключить винчестер к другому ПК (заведомо исправному и чистому от вирусов!), удалить исполняемый файл вируса flash_player.exe, затем подключить винчестер к «родному» ПК и после загрузки ОС внести вышеуказанные изменения в Реестр.

2. Не следует отправлять деньги по указанным номерам, – ответа вы, скорее всего, не получите, просто подарите деньги вымогателям, создавшим информер.

3. Информер самостоятельно не устанавливается, – для его установки пользователю нужно кликнуть по ссылкам, предлагающим скачать или флеш-плеер, или «халяву», или порно, и санкционировать установку…

4. Антивирус и брандмауэр зачастую в таких случаях помочь не могут, здесь одна надежда – на здравый рассудок пользователя (не ищи халявы – ее нет, не кликай по сомнительным и неизвестным ссылкам, и т.д.)!

5. Внимание! Будьте осторожны при манипуляциях с Реестром! Некорректное использование Редактора реестра может привести к возникновению серьезных неполадок, вплоть до переустановки операционной системы!

6. Помните, что предупредить легче, чем лечить! Пользуйтесь брандмауэрами и надежными антивирусными программами с регулярно (не менее одного раза в неделю!) обновляемыми базами.

7. Почаще делайте резервное копирование важной информации (см. Как избежать утраты информации?).

8. Отключите автозапуск компакт-дисков, съемных дисков и флешек (см. Windows: как отключить автозапуск компакт-дисков, съемных дисков и флешек?).

9. Кстати, вычислить (и – при желании! – покарать!) автора и распространителей этого блокировщика для достославного Управления «К» МВД РФ не составит труда: достаточно выяснить, на кого зарегистрированы сайты telki-best.ru, xengine.ru, а также телефонные номера 8-965-266-43-65, 8-903-518-01-27, 8-964-723-83-28, 8-903-244-80-76, 8-964-711-58-63, 8-960-253-01-19, 8-963-328-45-78, 8-960-253-01-96…

10. Вопреки заверениям разработчиков антивирусов, ни один антивирус не устранит последствия вирусной атаки, – это нужно сделать вручную!..

Валерий Сидоров

***

• Что делать, если появляется сообщение «Диспетчер задач отключен администратором»?

• Что делать, если недоступен пункт меню «Свойства папки»?

• Что делать, если появляется сообщение «Редактирование реестра запрещено администратором системы»?

• Что делать, если после лечения от вирусов не открывается флешка?

• Как устранить последствия вирусной атаки?

• Windows: что делать, если не запускается Утилита настройки системы msconfig?

• Windows: как отобразить скрытые файлы и папки?

• Знакомьтесь: CMedia и FieryAds – очередные порно-sms-вымогатели

• Как избавиться от порно-информера?

• Очередной порно-информер – блокировщик Windows

English version

|

• SAPE.RU – покупка и продажа ссылок |

|

|