|

English version |

Кто кодил – не знаю,

А я, iOS-дурак, юзаю!..

(i-байки)

***

…Намедни запустил твиттер-клиент на айфоне, смотрю – "постучался" ко мне в тви-ленту сучонок-спамер "Саб в тачке" (@gasan5303777):

В подобных случаях вирусный аналитик во мне всегда берёт верх над природной ленью и приобретённой с возрастом осмотрительностью, – поэтому решил проследить всю вредоносную цепочку до конца…

Кстати, вредоносное ПО распознаёт платформу, с которой осуществляется переход: если пройти по вредоносной ссылке boozuk.narod2.ru с ПК или айпэда, то будет продемонстрирована так называемая "заглушка" – загрузится "серьезный сайт знакомств" teamo.ru/?utm_source=ad1&partnerID=80313:

Если же пройти по ссылке boozuk.narod2.ru с мобильного телефона или смартфона (в том числе – с айфона), то загружается окно Обновление Adobe Flash Player с сообщением, что «На вашем телефоне установлен устаревший Flash Player, который вероятно работает некорректно и содержит критические ошибки… Текущая версия Flash Player для вашего телефона содержит ошибки #112, #1077 и #1229…»:

При переходе по ссылке (или при нажатии на кнопку Обновить) будут осуществлены 2 редиректа: flash-13-update.net/d.php?a=u264q2944315x2w4u2w4y2q2y3u2p254s4y294139423641384y2v2&nb и file77mibi.net/midlets/22189_351426822/flash_player_installer.jar.

После чего будет осуществлена попытка загрузки на мобильное устройство вредоносного jar-архива flash_player_installer.jar (48,9КБ).

При этом откроется окно Установка, в котором будет сымитирован процесс «проверки и установки нового приложения flash_player.ipa» (при "установке" будет демонстрироваться строка состояния процесса с последовательной сменой надписей Проверка iphone_file, Проверка iphone_free_space, Проверка iphone_systems, Копирование new_file3):

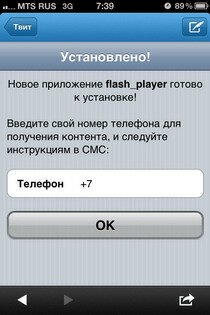

После завершения "установки" появится окно с сообщением «Установлено! Новое приложение flash_player готово к установке! Введите свой номер телефона для получения контента, и следуйте инструкциям в СМС…»:

Здесь вам будет предложено ввести номер своего телефона (НЕ ДЕЛАЙТЕ ЭТОГО!!!), – якобы, для получения кода подтверждения.

После этого вам будет предложено отправить 3 sms на один из премиум-номеров (для России – 1151, 1161, 1899, 2855, 2858, 3855, 3858, 4481, 6151, 7151, 7155, 7255, 7781, 8151, 9151; для Казахстана – 9683, 9684, 9685; для Украины – 4126, 4127, 4128, 4129; для Беларуси – 3311). В результате вы будете подписаны на псевдоуслугу, за «оказание» которой оператор сотовой связи будет ежемесячно списывать с вашего счёта абонентскую плату в размере 1062 руб.

На обычных мобильниках или на Android-смартфонах jar-архив flash_player_installer.jar, будучи распакован и установлен, начнёт рассылку sms по вышеуказанным премиум-номерам.

Если же вы санкционируете установку вредоноса на айфон, то после ввода номера своего телефона вы рискуете подписаться на платную sms-рассылку.

Файл flash_player_installer.jar (50 121 байт) содержит каталог META-INF и 18 файлов: a.class (319 байт), b.class (1 970 байт), c.class (575 байт), d.class (889 байт), data.dat (36 715 байт), e.class (9 861 байт), f.class (531 байт), g.class (1 068 байт), h.class (90 байт), i.class (316 байт), icon.png (620 байт; является точной копией логотипа Adobe Flash Player размером 16х16 пикселей), j.class (1 449 байт), k.class (492 байт), l.class (2 243 байт), logo.png (3 307 байт; является точной копией логотипа Adobe Flash Player размером 72х70 пикселей), m.class (667 байт), wwgmrtu.class (14 845 байт), XMLPULL_1_1_3_1_VERSION (0 байт).

Каталог META-INF содержит подкаталог services (с файлом org.xmlpull.v1.XmlPullParserFactory; 56 байт) и файл MANIFEST.MF (395 байт).

***

Согласно Whois-сервису, доменному имени boozuk.narod2.ru соответствует ip-адрес 87.250.250.253. Диапазон ip-адресов 87.250.250.0 – 87.250.250.255 закреплён за российским хостинг-провайдером Yandex enterprise network.

Доменным именам flash-13-update.net (зарегистрировано 18 июля 2012 г.), file77mibi.net (зарегистрировано 23 июля 2012 г.) и infomobiles.net (зарегистрировано 21 июня 2012 г.) соответствует ip-адрес 93.170.107.194. Диапазон ip-адресов 93.170.104.0 – 93.170.111.255 закреплён за американским хостинг-провайдером ServerClub Inc. (США, Канзас). Кстати, услугами этого хостинг-провайдера в последнее время активно пользуются российские вирусописатели и вирусораспространители.

***

Как не попасть на удочку iOS-мошенников?

– регулярно обновляйте iOS-прошивку и прикладное программное обеспечение;

– старайтесь не посещать сомнительные ресурсы и – тем более! – не кликайте по ссылкам с «интригующими» сообщениями;

– игнорируйте «страшилки» («грозные предупреждения», появляющиеся при посещении некоторых сайтов, – о том, что ваше устройство заражено) и «предупреждалки-предлагалки» (предложения оптимизировать или разблокировать ваше iOS-устройство);

– не идите на поводу у мошенников, – не указывайте номер своего телефона на веб-ресурсах, подобных вышеуказанным, – иначе вас могут завалить мобильным спамом, а отправив sms, – кроме того, что вы потеряете на одной sms до 300 руб., – вы рискуете подписаться на платную sms-рассылку (чтобы отписаться от которой вам придется совершить "кучу телодвижений"!);

– не доверяйте электронным письмам от незнакомых отправителей (не кликайте по предложенным ссылкам, не загружайте и не открывайте прикреплённые файлы, – они могут содержать вредоносный код);

– во избежание фишинговых атак рекомендуется вводить адреса веб-ресурсов (в адресной строке веб-браузеров) вручную;

– помните, что «воспользовавшись услугами» фишингового сайта, вы не только рискуете потерять свои деньги и данные своего аккаунта, но и подвергаетесь риску скомпрометировать свои конфиденциальные данные (№ мобильного телефона, банковские данные и т.д.), – злоумышленники могут воспользоваться ими в своих корыстных целях;

– возьмите за правило: поработав с веб-браузером, закройте все вкладки, вплоть до последней, – до «чистого листа»;

– так как причиной появления блокирующих окон и прочей цифровой нечисти, как правило, является встроенный злоумышленниками в заражённые веб-страницы вредоносный сценарий на языке JavaScript, в качестве профилактики можно отключить использование веб-браузером айОС-устройства JavaScript (Настройки –> Safari –> Безопасность). К сожалению, при этом функциональность многих сайтов будет сильно снижена…

***

…Вообще-то достославным веб-поисковикам и антивирусам надо помечать ресурсы, подобные boozuk.narod2.ru, flash-13-update.net, file77mibi.net и infomobiles.net наравне с другими ресурсами, содержащими и распространяющими вредоносное программное обеспечение.

Создателей этих веб-ресурсов можно привлечь к уголовной ответственности не только за банальное мошенничество и вымогательство, но и за незаконное использование товарного знака популярного бренда (логотипа Adobe Flash Player корпорации Adobe)…

Кстати, вычислить (и – при желании! – покарать!) создателей лже-флешплейера для достославного Управления «К» МВД РФ не составит труда: достаточно выяснить, на кого зарегистрированы вышеуказанные веб-ресурсы и премиум-номера…

С дальнейшим ростом популярности "яблочной продукции" – вполне закономерно и предсказуемо! – будет расти и количество вредоносного программного обеспечения, "заточенного" под неё. Это значит, что айПользователям нужно быть начеку…

Валерий Сидоров

***

• Apple = i (Стив + Pod + Phone + Pad + Tunes + Mac + …)

• Apps for iPad, iPhone, iPod touch…