| English version | Распечатать |

***

В последнее время получает широкое распространение ещё одна неисправность, вызванная деструктивным действием вирусов.

Симптомы неисправности

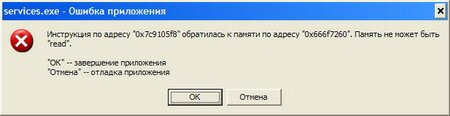

После загрузки операционной системы с периодичностью 3-5 минут появляется окно services.exe – Ошибка приложения с сообщением «Инструкция по адресу "0x7c9105f8" обратилась к памяти по адресу "0x666f7260". Память не может быть "read"»:

После закрытия этого окна появляется окно Завершение работы системы с сообщением «Система завершает работу. Сохраните данные и выйдите из системы. Все несохраненные изменения будут потеряны. Отключение системы вызвано NT AUTHORITY\SYSTEM. Время до отключения: 60 сек. Неожиданно завершен системный процесс C:\WINDOWS\system32\services.exe с кодом состояния 1073741819 (или 1073740972). Будет проведена перезагрузка системы».

После перезагрузки неисправность повторяется снова и снова…

***

Исследование показало, что неисправность вызывается трояном, предназначенным для 32-битной платформы ОС Windows с процессором x86.

Вирус – резидентный, на заражённом ПК он грузится вместе с операционной системой и постоянно присутствует в оперативной памяти.

Родина вируса – Китай.

Вирус представлен следующими файлами:

• csrcs.exe (608062 байт). Упакован UPX. Имеет атрибуты Скрытый, Системный, Только чтение. Осуществляет импорт системных библиотек: kernel32.dll, ADVAPI32.dll, COMCTL32.dll, comdlg32.dll, GDI32.dll, MPR.dll, ole32.dll, OLEAUT32.dll, PSAPI.DLL, SHELL32.dll, USER32.dll, USERENV.dll, VERSION.dll, WININET.dll, WINMM.dll, WSOCK32.dll;

• 2090657.exe (530962 байт). Упакован UPX. Осуществляет импорт системных библиотек: kernel32.dll, ADVAPI32.dll, COMCTL32.dll, comdlg32.dll, GDI32.dll, MPR.dll, ole32.dll, OLEAUT32.dll, SHELL32.dll, USER32.dll, VERSION.dll, WINMM.dll, WSOCK32.dll;

***

Деструктивные действия

– при внедрении вируса в систему в каталог \WINDOWS\system32\ копируются файлы csrcs.exe и 2090657.exe;

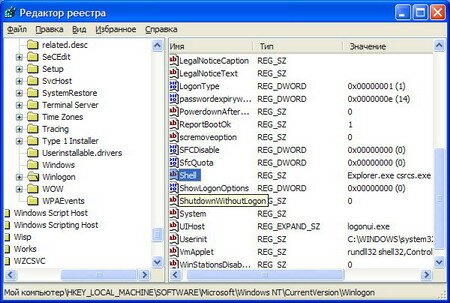

– для обеспечения автоматического запуска вируса и внедрения его в системные процессы в разделе Реестра

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon] вирус изменяет значение строкового (REG_SZ) параметра Shell на Explorer.exe csrcs.exe;

– в разделе Реестра [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\Explorer\Run] вирус создаёт строковый (REG_SZ) параметр csrcs со значением C:\WINDOWS\system32\csrcs.exe;

– в разделе [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices] вирус создаёт строковый (REG_SZ) параметр csrcs со значением C:\WINDOWS\system32\csrcs.exe;

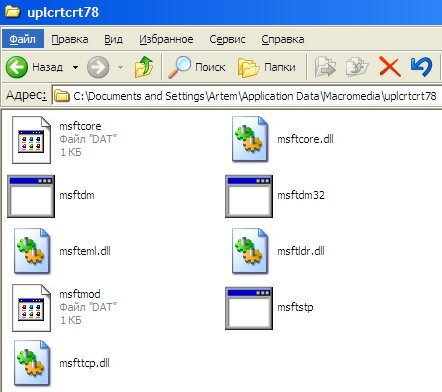

– в каталоге \documents and settings\<имя_пользователя>\application data\macromedia\ создаётся каталог uplcrtcrt78, содержащий файлы: msftcore.dat (768 байт), msftcore.dll (108 032 байт), msftdm.exe (2 560 байт), msftdm32.exe (2 560 байт), msfteml.dll (90 112 байт), msftldr.dll (59 392 байт), msftmod.dat (24 байт), msftstp.exe (31 232 байт), msfttcp.dll (37 888 байт);

– при загрузке операционной системы вирус внедряется в адресное пространство Проводника Windows (Explorer.exe) и системного процесса services.exe, вызывая появление двух вышеуказанных окон с сообщениями об ошибке и последующую перезагрузку ОС;

– кроме того, файл csrcs.exe периодически пытается связаться с несколькими вредоносными URL.

***

Маскировка вируса

Следует отметить, что ещё совсем недавно для маскировки своего присутствия в системе вирусы запрещали запуск Диспетчера задач и отображение диалогового окна Свойства папки.

Современные вирусы используют более изощрённые способы: например, они внедряются в адресное пространство системных процессов.

Аналогично маскируется и описываемый вирус:

– при загрузке Windows вирус внедряется в адресное пространство Проводника Windows и системного процесса services.exe;

– по созвучности названия файл вируса маскируется под системный файл csrss.exe (Client Server Runtime Process [Процесс исполнения клиент-сервер]; \Windows\System32\; 6 144 байт);

– также, в целях маскировки, значком вируса выбран стандартный значок, применяемый для системной папки Корзина.

***

Как уничтожить вирус и устранить деструктивные последствия

Для лечения воспользуйтесь загрузочным аварийно-восстановительным диском, типа Windows miniPE или ERD Commander;

– вставьте диск с ERD Commander в лоток CD-ROM, перезагрузите ПК;

– во время перезагрузки нажмите Delete для входа в CMOS Setup Utility;

– установите загрузку ПК с CD-ROM, нажмите F10, санкционируйте сделанные изменения, начнётся перезагрузка;

– в появившемся меню Мастер восстановления Windows XP выберите Загрузка ERD Commander –> Enter;

– внизу появится строка состояния Starting Winternals ERD Commander;

– после загрузки драйвера видеокарты в появившемся окне нажмите кнопку Skip Network Configuration;

– в окне Welcome to ERD Commander выберите ОС –> OK;

– когда загрузится Рабочий Стол, дважды щёлкните значок My Computer;

– в каталоге \WINDOWS\system32\ удалите файлы csrcs.exe и 2090657.exe;

– удалите каталог \documents and settings\<имя_пользователя>\application data\macromedia\uplcrtcrt78\ со всем содержимым;

– закройте окно ERD Commander Explorer;

– нажмите Start –> Administrative Tools –> RegEdit;

– в окне ERD Commander RegistryEditor раскройте раздел

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\Explorer\Run];

– удалите строковый (REG_SZ) параметр csrcs со значением C:\WINDOWS\system32\csrcs.exe;

– раскройте раздел [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices];

– удалите строковый (REG_SZ) параметр csrcs со значением C:\WINDOWS\system32\csrcs.exe;

– раскройте раздел

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon];

– измените значение строкового (REG_SZ) параметра Shell на Explorer.exe;

– проверьте значение строкового (REG_SZ) параметра Userinit, – должно быть C:\Windows\system32\userinit.exe, (если система установлена на диске C:\, если на другом диске, то <буква_диска>:\Windows\system32\userinit.exe,);

– закройте ERD Commander RegistryEditor;

– нажмите Start –> Log Off –> Restart –> OK.

– во время перезагрузки нажмите Delete для входа в CMOS Setup Utility;

– установите загрузку ПК с винчестера, нажмите F10, санкционируйте сделанные изменения, начнётся перезагрузка;

– загрузите Windows в обычном режиме;

– нажмите Пуск –> Выполнить… –> в поле Открыть введите regsvr32 /i shell32.dll –> OK;

– появится окно RegSvr32 с сообщением «DllRegisterServer and DllInstall в shell32.dll завершено успешно», нажмите OK;

– для предотвращения повторного самозаражения системы отключите восстановление системы (или вручную очистите папку System Volume Information);

– очистите кэш интернет-файлов;

– при необходимости, с помощью соответствующего reg-файла (Windows XP, Windows Vista, Windows 7) восстановите загрузку в Безопасном режиме;

– перезагрузите ПК;

– включите восстановление системы;

– просканируйте систему антивирусом со свежими базами.

Примечания

1. Внимание! Будьте осторожны при манипуляциях с Реестром! Некорректное использование Редактора реестра может привести к возникновению серьёзных неполадок, вплоть до переустановки операционной системы!

2. Помните, что предупредить легче, чем лечить! Пользуйтесь брандмауэрами и надёжными антивирусными программами с регулярно (не менее одного раза в неделю!) обновляемыми базами.

3. Почаще делайте резервное копирование важной информации (см. Как избежать утраты информации?).

4. Отключите автозапуск компакт-дисков, съёмных дисков и флешек (см. Windows: как отключить автозапуск компакт-дисков, съёмных дисков и флешек?).

5. Вопреки заверениям разработчиков антивирусов, ни один антивирус не устранит последствия вирусной атаки, – это нужно сделать вручную!

Валерий Сидоров

***

• Дело о…

• Apple = iСтив + iPod + iPhone + iPad + iTunes + iMac + …

• Apps for iPad, iPhone, iPod touch…